Aún recuerdo la primera contraseña que utilicé en serio. Fue para la cuenta en el servidor Unix de la universidad y tenía ocho caracteres que formaban una palabra que no podía deducirse de mi persona. Me sentía completamente seguro. Luego aprendes lo que de verdad significa la seguridad aplicada a la tecnología y los sistemas informáticos y recuerdas aquella primera contraseña con cariño.

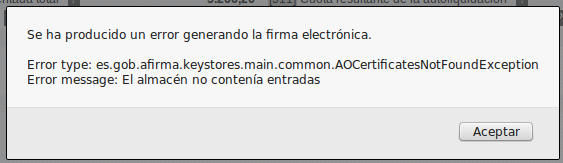

Y llega el día en que una buena contraseña (+50 caracteres de todo tipo) ya no es suficiente y descubres la autenticación con dos factores (o 2FA).

usando factores de autenticación

La autenticación con múltiples factores, un escalón por encima de la 2FA implica utilizar dos o más evidencias (o factores) para autenticar a alguien. Las opciones son: conocimiento, algo que sabe, como una contraseña; posesión, algo que tiene; e inherencia, algo que se es.

Contándolo rápidamente y usando el ejemplo de una cuenta de email, el 2FA sería utilizar dos factores, es decir, un factor más además de la contraseña (ese algo que conoces) para verificar que, efectivamente, eres quien dices ser. Así, podemos usar algo que tenemos o algo que somos. Como personalmente estoy en contra del uso de medidas de autenticación biométricas (a ver como cambias de iris…), usaremos algo que tenemos, algo como una contraseña temporal u OTP.

la app de google

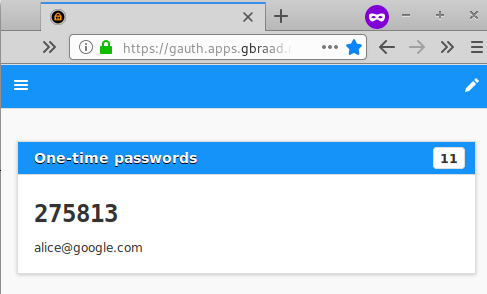

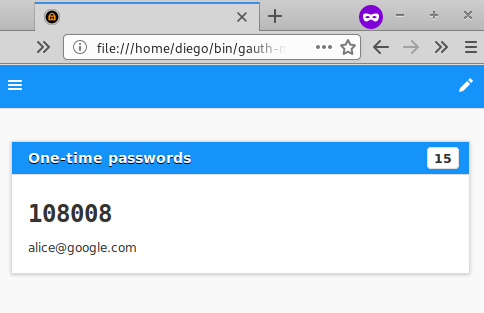

Hace ya tiempo que google (quién sino) sacó una app para darte todas las contraseñas temporales que necesitases y, de paso, para que asegurases tu email a la vez que te liaban un poco más en su ecosistema de móvil, apps, email, calendarios y cualquier tipo de servicio que puedas imaginar. Esta app, google authenticator, validaba tu acceso dándote un número de seis cifras que tienes que introducir cada vez que accedas a tus cuentas. Todo muy seguro.

Y parecía que si querías usar un segundo factor de autenticación, o bien ponías tu número de teléfono en todas partes para que te enviasen un email o estabas fuera. Porque si intentas salir del yugo de google, terminar instalando una app así es un gran paso atrás. También hicieron una app para chrome pero, de nuevo, como utilizo firefox no podía usarla.

gauth

El truco radica en que el algoritmo sobre el que descansa la app es público y está perfectamente definido en el RFC 6238 y cualquiera puede usarlo. Tanto es así que un tal Gerard Braad se hizo su propio autenticador de dos factores, lo llamó gauth authenticator y lo publicó en github. Y, no contento con eso, hizo apps para firefox, firefox os, chrome, chromeOS, webOS y android.

Gauth almacena la información de la clave (la descriptción y la clave secreta) en la cache del navegador y lo vincula al perfil con lo que si cambias de navegador, de dispositivo o entras en el modo anónimo, las claves serán diferentes.

uso y disfrute

A mi, con mi tontería, se me han ocurrido tres formas de usar gauth en todos mis dispositivos porque claro, no voy a instalar una app en el móvil o en chrome para tener TOTP. Para disfrutar de la experiencia completa, recomiendo usar un gestor de contraseñas donde guardar los MFA. En mi caso concreto, utilizo keepass y tengo los ficheros en mi nube privada, disponibles desde cualquier lugar.

1. usa la web de gauth

Tan sencillo como eso, accedes a la web de gauth, introduces la clave (obviamente, no es una buena idea meter una descripción muy profusa) y ya puedes tener tu código.

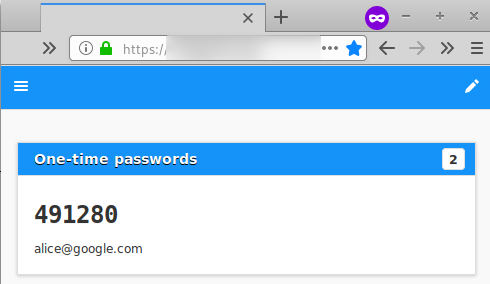

2. instala el código en tu servidor

Te hace falta un dominio, un puñado de bytes disponibles y un git clone. Yo, además, le puse autenticacion extra usando el .htaccess. Una vez hecho esto, accedes a la URL de tu servidor y configuras las claves.

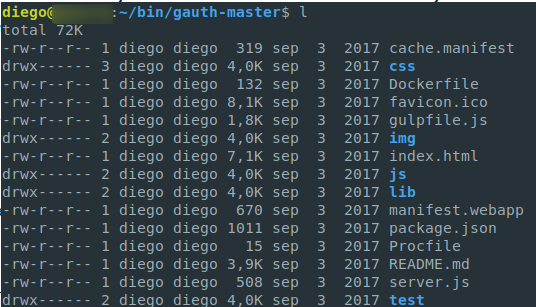

3. <modo paranoico on>

Esta opción también la uso para las claves que necesito en el móvil y con algunas del trabajo, aquellas que considero que merecen especial protección. Consiste en descargarme el código y descomprimirlo en local, ya sea el ordenador o el móvil. Obviamente, los dispositivos donde hago esto tienen el almacenamiento cifrado, ya ni lo considero una medida extra sino que va de serie.

Una vez instalado gauth en local, lo abro desde Firefox y añado las claves. Es lo más parecido a un google authenticator casero que he podido emular.

conclusiones

La única conclusión posible es que, en un mundo tan digitalizado y accesible, que tus datos dependan de una contraseña que seguramente es demasiado sencilla de averiguar es un riesgo.