Durante el último año y medio me ha estado rondando la cabeza la idea de tener más espacio de almacenamiento disponible en canelo, el servidor de casa pero quería hacerlo de una forma diferente a como hasta entonces, cuando añadía nuevos discos duros externos por USB. Además de generar calor, […]

diego

Resulta que hace unos meses me compré una tableta reMarkable, una de esas libretas digitales en las que escribes y lees como si fuese una Moleskine. Es una gozada, sinceramente y con una de las últimas actualizaciones ya fue el acabose, pudiendo escribir desde el ordenador, tableta o móvil, todo […]

Soy una persona que hace copias de seguridad. De todo. Siempre. No me vale lo de que no hacen falta, que soy un exagerado ni ninguna otra excusa. Backup y punto. Y cifrados. Y siguiendo la regla del 3-2-1. Y con un armario de comunicaciones adecuado. Además, me encantan las […]

Resulta que asiaknt tiene un proyecto imponente para acercar la tecnología a las mujeres y aprender sobre una gran variedad de temas que van desde la nube a la ciberseguridad pasando por lenguajes de programación o diseño. Se llama IT~gals y es terriblemente recomendable, tanto para asistir como convertirse en […]

Todavía lo comentaba con dabo y debish hoy sobre los RSS: este aviso es para un puñado de usuarios de DH y seguramente tod@s con unos añitos :D. La cuestión es que, tras un par de lustros usando feedburner nos hemos cansado de que mezcle nuestro feed con alguno cuyo […]

No nos engañemos, si lees esto muy probablemente seas el soporte informático de alguien. En mi caso particular, soy el soporte informático de familia y amigos en dos países y cinco comunidades autónomas y lo decirles «mejor me conecto y lo miro» es ya un clásico, tanto que mi padre […]

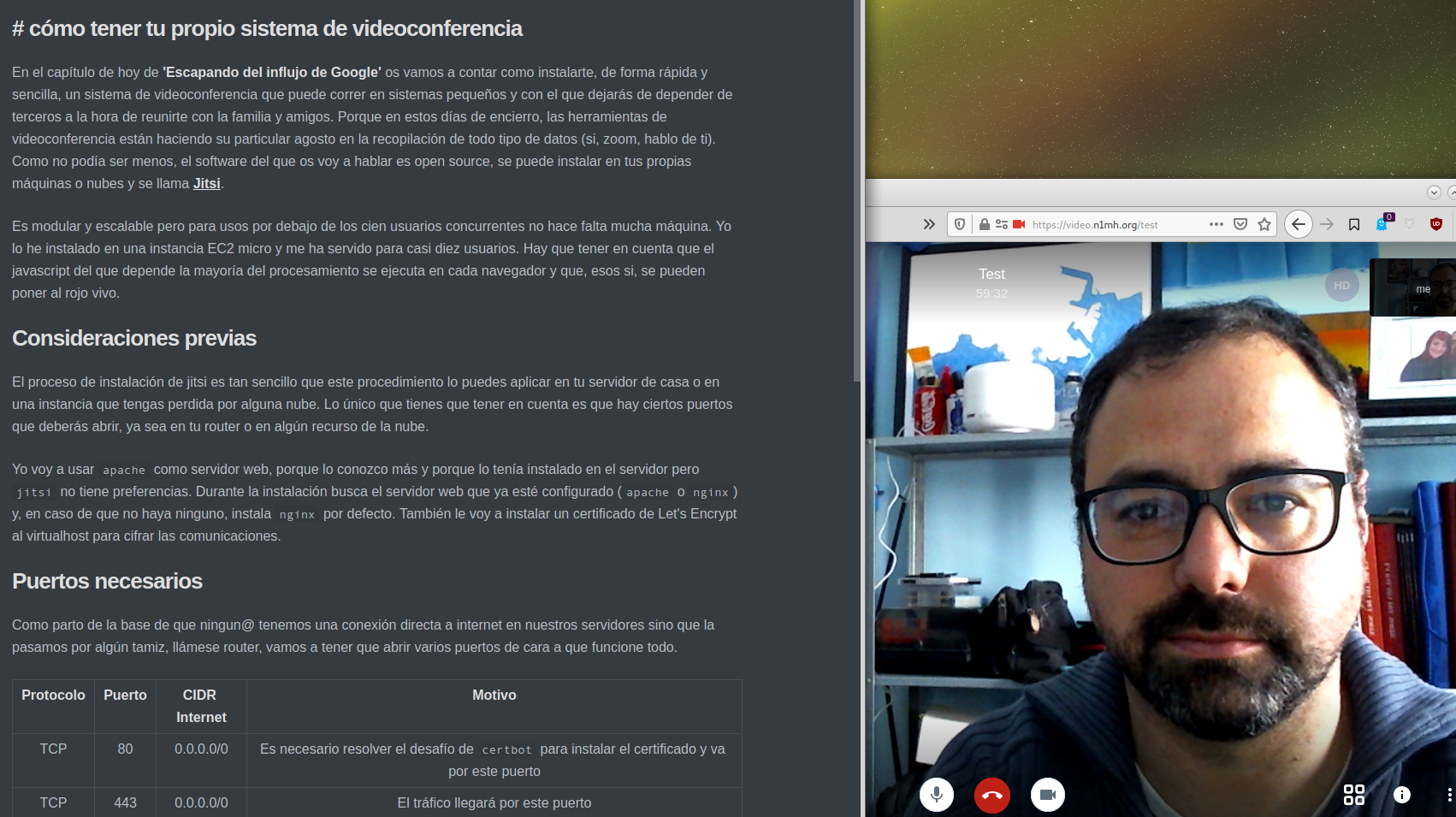

En el capítulo de hoy de ‘Escapando del influjo de Google’ os vamos a contar como instalarte, de forma rápida y sencilla, un sistema de videoconferencia que puede correr en sistemas pequeños y con el que dejarás de depender de terceros a la hora de reunirte con la familia y […]

Si en el chromebook falla la actualización de paquetes de debian del repositorio de Crostini, es porque la llave gpg ha caducado, uno de esos errores que uno no entiende y menos viniendo del mismísimo oráculo. El error en concreto es este: Y la solución es sencilla aunque está escondida. […]

Aún recuerdo la primera contraseña que utilicé en serio. Fue para la cuenta en el servidor Unix de la universidad y tenía ocho caracteres que formaban una palabra que no podía deducirse de mi persona. Me sentía completamente seguro. Luego aprendes lo que de verdad significa la seguridad aplicada a […]